У цій статті ми приділимо увагу поняттю «соціальна інженерія». Тут буде розглянуто загальне визначення терміна. Також ми дізнаємося про те, хто був основоположником цього поняття. Окремо поговоримо про основні методи соціальної інженерії, які застосовують зловмисники.

Введення

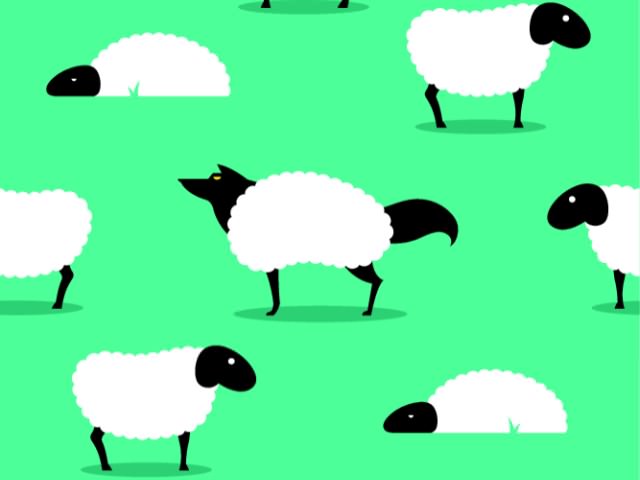

Методи, що дозволяють корегувати поведінку людини і керувати його діяльністю без застосування технічного набору засобів, що утворюють загальне поняття соціальної інженерії. Всі способи базуються на твердженні про те, що людський фактор – найбільш руйнівна слабкість будь-якої системи. Часто це поняття розглядають на рівні незаконної діяльності, за допомогою якої злочинцем вчиняється діяння, спрямоване на отримання інформації від суб’єкта-жертви нечесним шляхом. Наприклад, це може бути певний вид маніпуляції. Однак соціальна інженерія застосовується людиною і в законній діяльності. На сьогоднішній день найчастіше її використовують для доступу до ресурсів із закритою або цінною інформацією.

Основоположник

Основоположником соціальної інженерії є Кевін Митник. Проте саме поняття до нас прийшло з соціології. Воно позначає загальний набір підходів, якими користуються прикладні соц. науки, орієнтовані на зміну організаційної структури, здатної визначати поведінку людини і здійснювати контроль над ним. Кевіна Мітніка можна вважати родоначальником даної науки, так як саме він популяризував соц. інженерію в першому десятилітті XXI століття. Сам Кевін раніше був хакером, яке здійснювало незаконне проникнення у найрізноманітніші бази даних. Він стверджував, що фактор людини є самим уразливим місцем системи будь-якого рівня складності та організації.

Якщо говорити про методи соціальної інженерії як про спосіб отримання прав (частіше незаконних) на користування конфіденційними даними, то можна сказати, що вони були вже відомі дуже давно. Проте донести всю важливість їх значення і особливості застосування зміг саме К. Митник.

Фішинг і неіснуючі посилання

Будь-яка техніка соціальної інженерії базується на наявності когнітивних спотворень. Помилки поведінки стають «знаряддям» в руках умілого інженера, який у майбутньому може створити атаку, спрямовану на отримання важливих даних. Серед методів соціальної інженерії виділяють фішинг і неіснуючі посилання.

Фішинг – інтернет-шахрайство, призначене для отримання особистої інформації, наприклад, про логін та пароль.

Неіснуюча посилання – використання посилання, яка буде заманювати одержувача певними перевагами, які можна отримати, перейшовши за нею і відвідавши певний сайт. Найчастіше використовують імена великих фірм, вносячи малопомітні корективи в їх найменування. Жертва, перейшовши за посиланням, «добровільно» передасть свої особисті дані зловмисникові.

Методи із застосуванням брендів, дефектних антивірусів та підробленої лотереї

У соціальній інженерії також використовують методи шахрайства з застосуванням відомих брендів, дефектних антивірусів та підробленої лотереї.

«Шахрайство і бренди» – спосіб обману, який також відноситься до розділу фішингових. Сюди входять електронні пошти та веб-сайти, які містять назву великої та / або «розкрученої» компанії. З їх сторінок розсилаються повідомлення з повідомленням про перемогу в певному конкурсі. Далі потрібно введення важливих даних облікового запису і їх крадіжка. Також дана форма шахрайства може здійснюватися по телефону.

Підроблений лотерея – спосіб, у якому жертві надсилаються повідомлення з текстом про те, що він(а) виграв у лотерею. Найчастіше оповіщення маскують використанням імен великих корпорацій.

Фальшиві антивіруси – це шахрайство над програмним забезпеченням. Тут застосовуються програми, які зовні схожі на антивіруси. Однак на ділі вони призводять до генерування неправдивих повідомлень про певну загрозу. Також вони намагаються залучати користувачів до сфери транзакцій.

Вішинг, фрикинг і претекстинг

Говорячи про соціальної інженерії для початківців, варто також згадати про вишинге, фрикинге і претекстинге.

Вішинг – це форма обману, що використовує телефонні мережі. Тут використовуються попередньо записані голосові повідомлення, метою яких є відтворення «офіційного дзвінка» банківської структури або будь-якої іншої системи IVR. Найчастіше просять ввести логін і / або пароль з метою підтвердження якої-небудь інформації. Іншими словами, системою вимагається проходження аутентифікації користувача з використанням PIN-кодів або паролів.

Фрикинг – це ще одна форма телефонного обману. Являє собою систему злому з використанням звукових маніпуляцій і тонового набору.

Претекстинг – напад із застосуванням заздалегідь продуманого плану, суть якого полягає у представленні іншим суб’єктом. Вкрай складний спосіб обману, так як він вимагає ретельної підготовки.

Квід-про-кво і метод «дорожнього яблука»

Теорія соціальної інженерії – багатогранна база даних, що включає в себе як методи обману і маніпуляції, так і способи боротьби з ними. Головним завданням зловмисників, як правило, є вивуджування цінної інформації.

Серед інших видів афер виділяють: квід-про-кво, метод «дорожнього яблука», плечовий серфінг, використання відкритих джерел і зворотний соц. інженерію.

Квід-про-кво (від лат. – «за це») – спроба знайти інформацію компанії або фірми. Відбувається це шляхом звернення до неї по телефону або за допомогою пересилки повідомлень по електронній пошті. Найчастіше зловмисники представляються співробітниками тех. підтримки, які повідомляють про наявність певної проблеми на робочому місці працівника. Далі вони пропонують способи її усунення, наприклад, за допомогою встановлення програмного забезпечення. ПО виявляється дефектним і сприяє просуванню злочину.

«Дорожнє яблуко» – це метод атаки, який заснований на ідеї троянського коня. Його суть полягає у використанні фізичного носія і підміни інформації. Наприклад, можуть забезпечити карту пам’яті певним благом», яке приверне увагу жертви, викличе бажання відкрити і використовувати файл або перейти за посиланням, зазначеним у документах флешки. Об’єкт дорожнього яблука» скидають в соціальних місцях і чекають, поки яким-небудь суб’єктом не буде реалізований план зловмисника.

Збір та пошук інформації з джерел відкритого типу являє собою аферу, в якій отримання даних засноване на методах психології, умінні помічати дрібниці і аналізі доступних даних, наприклад, сторінки з соціальної мережі. Це досить новий спосіб соціальної інженерії.

Плечовий серфінг і зворотний соц. інженерія

Поняття «плечовий серфінг» визначає себе як спостереження за суб’єктом наживо в буквальному сенсі. При цьому виді отримання даних зловмисник відправляється в громадські місця, наприклад, кафе, аеропорт, вокзал і стежить за людьми.

Не варто недооцінювати цей метод, так як безліч опитувань і дослідження показують, що уважна людина може отримувати безліч конфіденційної інформації просто проявляючи спостережливість.

Соціальна інженерія (як рівень соціологічного знання) є засобом для «захоплення» даних. Існують способи отримання даних, при яких жертва сама запропонує зловмиснику необхідну інформацію. Проте вона може служити на благо суспільства.

Зворотна соц. інженерія – ще один метод цієї науки. Застосування цього терміна стає доречним у випадку, який ми згадали вище: жертва сама запропонує зловмиснику необхідну інформацію. Не варто сприймати це твердження як абсурд. Справа в тому, що суб’єкти, наділені авторитетом у визначених сферах діяльності, нерідко отримують доступ до даних ідентифікації за власним рішенням суб’єкта. Основою цього є довіра.

Важливо пам’ятати! Співробітники служб підтримки ніколи не вимагають у користувача, наприклад, пароль.

Інформування та захист

Навчання соціальної інженерії може здійснюватися індивідом як на основі особистої ініціативи, так і на основі посібників, які використовуються в особливих навчальних програмах.

Злочинцями можуть застосовуватися найрізноманітніші види обману, починаючи від маніпуляції і закінчуючи лінню, довірливістю, люб’язністю користувача і т. д. Від такого виду атак вкрай складно захистити себе, що обумовлено відсутністю у жертви усвідомлення того, що його (її) обдурили. Різні фірми і компанії для захисту своїх даних на цьому рівні небезпеки часто займаються оцінкою загальної інформації. Далі відбувається інтегрування необхідних заходів захисту в політику безпеки.

Приклади

Прикладом соціальної інженерії (акта) в області способу глобальних фішингових розсилок є подія, що відбулася в 2003 році. В ході цієї афери користувачам eBay були надіслані листи на електронні адреси. У них стверджувалося, що облікові записи, що належать їм, були заблоковані. Для зняття блокування необхідно було ввести заново дані облікового запису. Однак листи були підробленими. Вони переводили на сторінку, ідентичну офіційною, але підроблену. За експертними оцінками, збиток був не надто значним (менше мільйона доларів).

Визначення відповідальності

За застосування соціальної інженерії може передбачатися покарання у деяких випадках. У ряді країн, наприклад, США, претекстинг (обман шляхом видачі себе за іншу особу) прирівнюють до вторгнення в особисте життя. Однак це може каратися законом, якщо отримана в ході претекстинга інформація була конфіденційною з точки зору суб’єкта або організації. Запис телефонної розмови (як метод соц. інженерії) також передбачена законом і вимагає виплати штрафу у вигляді 250 000 доларів або позбавлення волі строком до десяти років для фіз. осіб Юридичні суб’єкти зобов’язані виплатити 500 000 $; термін залишається той же.