Питання, пов’язані із захистом інформації від несанкціонованого доступу, обговорюються в Росії досить давно. В даний час проблема забезпечення конфіденційності даних стоїть дуже гостро.

Суспільство розвивається, вдосконалюються приватновласницькі відносини, йде активна боротьба за владу. Розширення масштабів діяльності людини призводить до підвищення цінності інформації і особливо тих відомостей, які можуть принести її власнику якусь вигоду – матеріальну, політичну і т. д. Розглянемо особливості захисту інформації від несанкціонованого доступу, класифікацію існуючих способів забезпечення конфіденційності даних.

Актуальність проблеми

В умовах ринкової економіки обов’язковою умовою ефективності роботи будь-якого підприємства, отримання максимального прибутку, збереження цілісності організаційної структури будь-якої компанії виступає забезпечення захисту інформації від несанкціонованого доступу. Вирішується це завдання шляхом використання комплексу засобів, методів і систем, що запобігають отримання важливих даних сторонніми особами.

Істотний вплив на діяльність по забезпеченню конфіденційності даних надають зміни, що відбуваються в економіці країни. У Росії діє власна фінансово-кредитна система, працюють підприємства різних форм власності. Як показує статистика, за кілька останніх років значно збільшилася кількість випадків розкрадання ділових і технічних відомостей. Такі дії нерідко призводять до несприятливих наслідків для бізнесу: підприємства зазнають збитків, а в деяких випадках стають банкрутами.

Відповідальність за захист інформації від несанкціонованого доступу несуть, як правило, особи, які перебувають в нижчому ланці керівного апарату. Між тим на кожному підприємстві повинен бути відповідальний співробітник, координує діяльність щодо забезпечення конфіденційності даних. Він повинен перебувати у вищому ланці управлінського апарату.

Способи порушення конфіденційності відомостей

Для ефективного захисту інформації від несанкціонованого доступу кожен користувач повинен мати уявлення про основні шляхи незаконного отримання даних. Найбільш поширеними способами порушення конфіденційності відомостей можна вважати:

Зрозуміло, це далеко не повний перелік шляхів незаконного отримання конфіденційних даних.

Методи захисту інформації від несанкціонованого доступу

Порушення конфіденційності даних передбачає незаплановане, протиправне ознайомлення, опрацювання, копіювання, модифікацію, знищення відомостей, впровадження вірусів, що руйнують програмне забезпечення. Всі ці дії порушують положення нормативних актів, що регламентують порядок використання даних.

Існуючі сьогодні засоби захисту інформації від несанкціонованого доступу служать для попередження проникнення зловмисників до бази, що містить важливі для користувачів відомості. Сьогодні у сфері охорони даних від протиправних дій виділяють кілька напрямів:

Необхідно розуміти, що для вирішення тієї чи іншої задачі, пов’язаної із забезпеченням конфіденційності даних, використовуються різні методи і технології.

Нормативна база

Вимоги до захисту інформації від несанкціонованого доступу, характеристики, функції, класифікація засобів та методів встановлюються спеціальними нормативними актами. Органом, уповноваженим здійснювати контроль за дотриманням приписів, є Державна технічна комісія. До основним нормативним документам із захисту інформації від несанкціонованого доступу слід віднести:

Технічні засоби

Їх поділяють на вбудовані та зовнішні. До перших відносять такі способи захисту інформації від несанкціонованого доступу, як установка пароля на BIOS, операційну систему, СУБД (системи управління базами даних). У другу групу входять методи, спрямовані на посилення існуючих засобів або впровадження в них додаткових функцій. Серед них виділяють:

Розглянемо окремо кожен зазначений вид захисту інформації від несанкціонованого доступу.

Апаратні засоби

Вони являють собою продукти, які іноді називають “електронним замком”. Функції цих засобів полягають у забезпеченні надійної ідентифікації користувача, перевірки цілісності З певного комп’ютера. Як правило, апаратні засоби виглядають у вигляді плати розширення ПК, в якому встановлено відповідне програмне забезпечення. Воно записується або на флеш-пам’ять, або на жорсткий диск.

Принцип дії апаратних засобів досить простий. В ході завантаження ПК активується BIOS і захисні плати. Після цього запитується ідентифікатор користувача. Він порівнюється з даними, що зберігаються на флеш-пам’яті. Ідентифікатор можна додатково захистити паролем. Після цього активується операційна система комп’ютера або плати. Після цього йде запуск програми перевірки. Зазвичай проводиться аналіз системних областей диска, завантажувальні елементи, файли, перевірка яких запитана самим користувачем.

Аналіз проводиться на основі або імітовставки, або алгоритму хешування. Результат порівнюється з даними, розміщеними на флеш-пам’яті. У разі виявлення відмінностей від еталона, плата блокує подальшу роботу, а на екрані з’являється відповідне повідомлення. Якщо відмінності не виявлені, управління з плати передається ПК, і здійснюється подальша завантаження. Процеси ідентифікації і аналізу фіксуються в журналі.

Істотною перевагою технічних елементів захисту є їх висока надійність. Крім цього, вони прості у використанні і коштують недорого. Як правило, якщо у ПК один користувач, то такого продукту цілком достатньо для збереження конфіденційності даних.

Апаратно-програмні системи

Вони застосовуються, якщо у одного ПК декілька користувачів. Ці програмні засоби захисту інформації від несанкціонованого доступу забезпечують розподіл повноважень осіб, що працюють з комп’ютером.

Завдання по збереженню конфіденційності даних вирішуються шляхом встановлення для конкретних користувачів:

- заборон на запуск певних процесів і додатків;

- дозволів на здійснення окремих типів дій.

Організація захисту інформації від несанкціонованого доступу за допомогою апаратно-програмних засобів може здійснюватися по-різному. Зазвичай під час запуску системи активується і програма, що забезпечує збереження конфіденційності даних. Вона знаходиться в пам’яті ПК в якості резидентного модуля. Програма дозволяє контролювати дії користувачів, які запускають програми і звертаються до тих чи інших відомостей.

Дії суб’єктів фіксуються в журналі. Доступ до нього має тільки адміністратор, що відповідає за безпеку.

Склад апаратно-програмних засобів

В цих комплексах присутня плата довіреної завантаження. Вона служить для додаткової перевірки цілісності ЩОДО системи захисту на жорсткому диску. Плата – це апаратна частина. Програмний елемент представлений резидентным модулем. Він розташовується в спеціальному каталозі.

Варто сказати, що апаратно-програмні засоби цілком можна використовувати на ПК, з яким працює користувач. У цьому випадку може блокуватися доступ до установці і запуску додатків, які в роботі не беруть участь.

Посилена аутентифікація

Вона використовується тоді, коли функціонування робочих станцій в мережі повинна відповідати певним вимогам до захисту інформації від несанкціонованого доступу з боку цієї мережі і від зміни або самих даних, або ПО. Посилену ідентифікацію застосовують і в тому випадку, коли необхідно запобігти запуск процесів неналежним користувачем.

Суть методу

В якості однієї з ключових завдань захисту даних виступає забезпечення ідентифікації та автентифікації користувача мережі. Розпізнати суб’єкта можна по тому, що він собою являє, що має і що знає. Розглянемо суть методу докладніше.

Користувач знає? Свій логін (ім’я) і пароль. Саме ця інформація лежить в основі парольної ідентифікації. Недолік цієї схеми в тому, що користувачеві необхідно часто запам’ятовувати складні комбінації. Часто вибирається простий пароль, який легко можна підібрати. Деякі користувачі записують складні комбінації на папері, блокнот та ін. Відповідно, у разі втрати пароль може потрапити до неналежним особам.

Якщо використовується тільки такий захист, необхідно вжити заходів по забезпеченню управління створення складних комбінацій, строком їх дії та своєчасного їх вилучення. Ці завдання можна вирішити за допомогою криптографічного закриття паролів.

Користувач має? Зрозуміло, у нього є спеціальний ключ, тобто унікальний ідентифікатор смарт-карта, криптографічний ключ тощо). На ньому зашифрована запис користувача в загальній базі. Варіант з ідентифікатором вважається більш надійним. Однак у цьому випадку унікальний ключ повинен бути завжди при користувача. Як правило, його приєднують до брелоку з ключами, який нерідко залишають за забудькуватості будинку або банально втрачають. Щоб уникнути таких ситуацій доцільно доручити видачу ідентифікаторів адміністратору. Щоранку користувачі будуть отримувати свій ключ, про що в спеціальному журналі буде робитися запис. Увечері ідентифікатори слід здавати адміністратору.

Що собою являє користувач? У кожного суб’єкта є тільки йому притаманні ознаки. Вони використовуються для біометричної ідентифікації. В якості “ключа” може виступати відбиток пальця, долоні, малюнок очної оболонки та ін. Сьогодні такий спосіб захисту вважається найбільш надійним. При цьому користувачам немає необхідності мати щось з собою. У найближчій перспективі вартість систем біометричної ідентифікації стане доступною для всіх компаній.

Шифрування

Зміна даних є в даний час одним з найпоширеніших програмних засобів захисту інформації. Шифрування дозволяє перетворити інформацію в дані, недоступні для розуміння сторонніми особами.

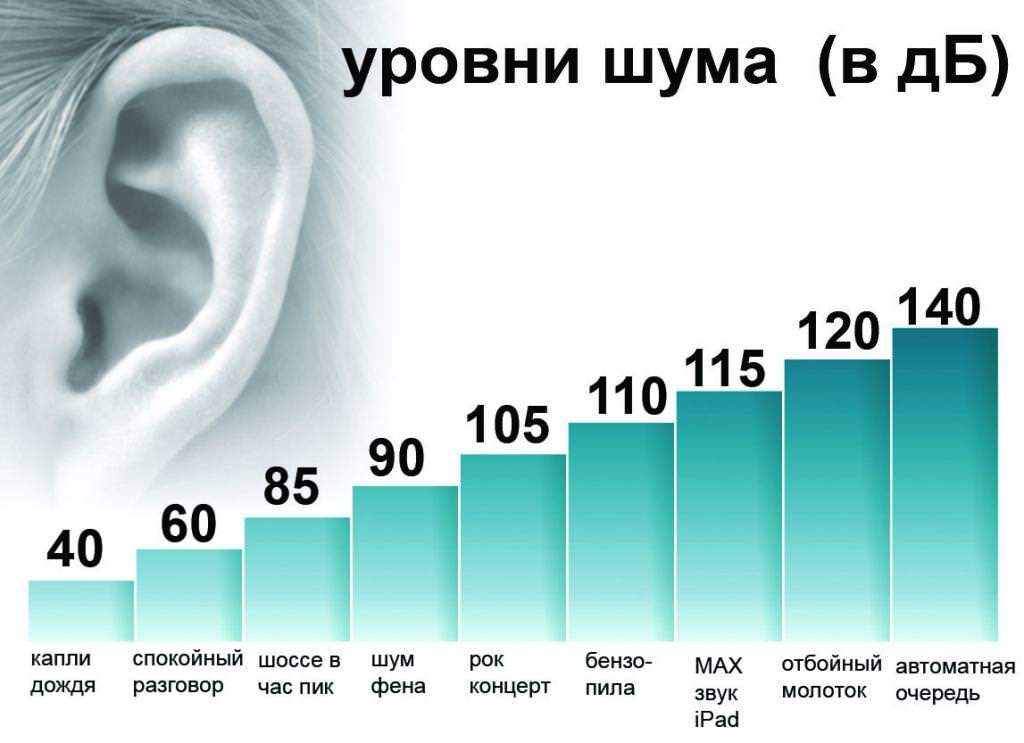

Використовується цей спосіб переважно для передачі секретної інформації. Шифрувати можна абсолютно будь-які дані: малюнок, текст, звук тощо Перетворення інформації використовується з того часу, як виникла необхідність приховати щось від ворога.

Кодування і розкодування інформації здійснюється методами криптології. В цей науці виділяють два напрямки: криптографію і криптоаналіз. Перша вивчає способи шифрування, а друга – методи розшифровки.

Особливості шифрування

Передбачається, що алгоритм перетворення інформації всім відомий. Однак ключ, за допомогою якого можна прочитати повідомлення, відсутня. У цьому полягає відмінність шифрування і простого кодування. У другому випадку для отримання відомостей достатньо знати алгоритм їх зміни.

Ключ є параметром, по якому можна вибрати конкретне перетворення інформації з усього безлічі варіантів, які передбачає алгоритм. Якщо користувач його знає, може без всяких проблем зашифровувати і розшифровувати дані.

Шифри поділяють на дві категорії: несиметричні і симетричні. В останньому випадку один ключ може використовуватися і для шифрування, і для дешифрування. Несиметричні шифри створюються одним ключем, а розкриваються – іншим. При цьому перший доступний будь-якому користувачеві, а другий – тільки отримувачу даних.

Важливою властивістю перетвореної інформації вважається її криптостійкість. Вона являє собою стійкість до розшифровці при відсутності ключа. Алгоритм буде вважатися стійким, якщо для його розкриття необхідні недосяжні обчислювальні ресурси, величезний обсяг перехоплених відомостей або такий період, що по його закінченні зашифрована інформація втратить актуальність.

Висновок

Вибір того або іншого засобу захисту здійснюється в залежності від різних факторів. Велике значення мають виявлені і потенційні загрози, технічні характеристики ПК. Не можна сказати, що апаратний метод захисту буде однозначно надійніше програмного.

Аналіз об’єкта захисту, виявлення загроз – завдання вкрай складні. Їх рішення доцільно доручати професіоналам.